Operación internacional logra interrumpir infraestructura del malware como servicio Lumma Stealer

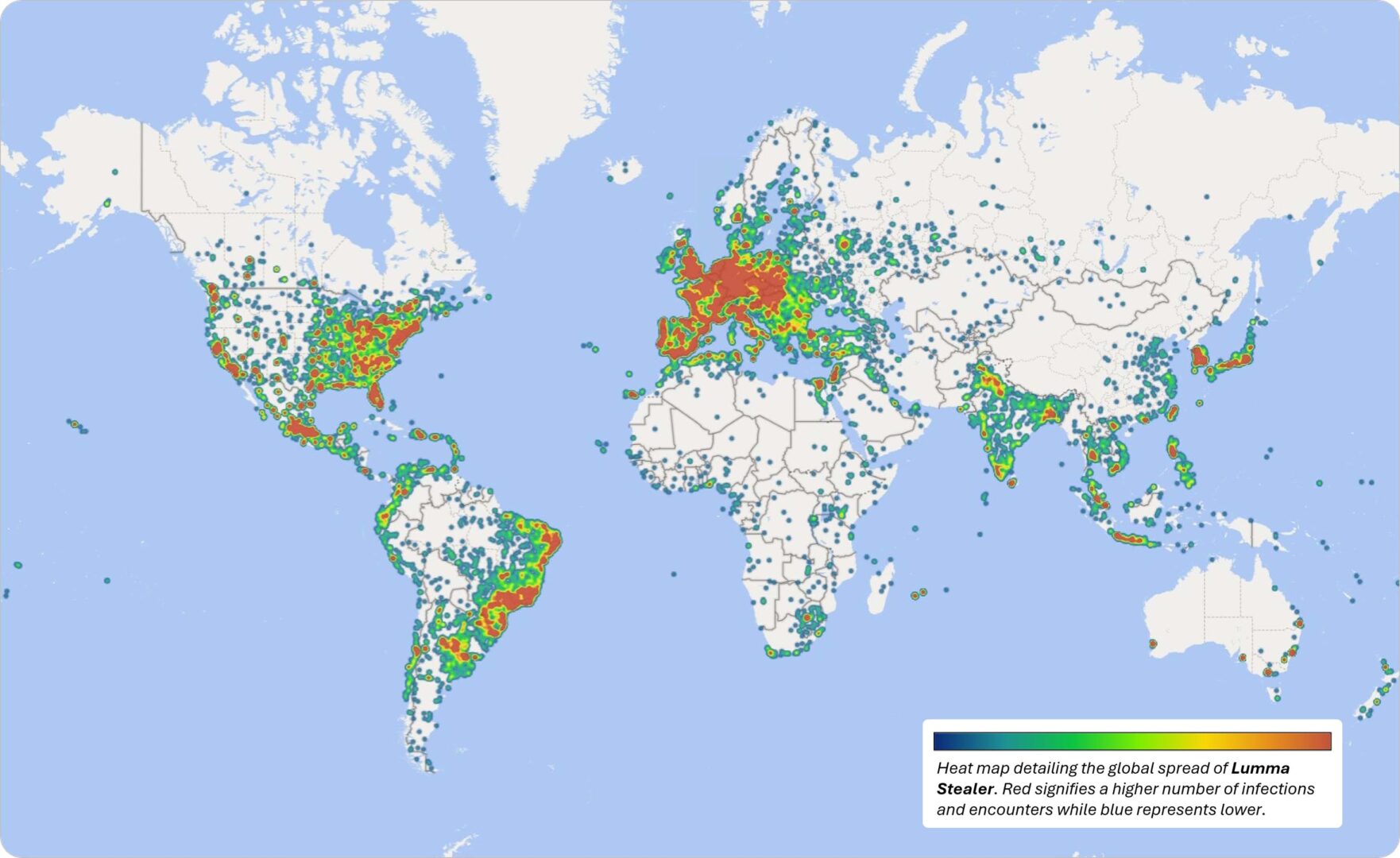

Una operación internacional coordinada logró desarticular significativamente la infraestructura del malware Lumma Stealer, interrumpiendo su capacidad de distribución y exfiltración de datos.

Una colaboración internacional sin precedentes entre agencias gubernamentales y organizaciones privadas logró desarticular una extensa red criminal responsable del malware como servicio (MaaS) conocido como Lumma Stealer. Este malware, utilizado ampliamente para el robo de información confidencial, ha protagonizado múltiples campañas globales mediante técnicas como phishing, anuncios maliciosos y contenido engañoso generado con inteligencia artificial.

Durante la operación coordinada se lograron neutralizar más de 2.300 dominios involucrados en la distribución del malware, además de decomisar servidores y paneles de control ubicados en distintos puntos de Europa y Asia. Empresas tecnológicas líderes como Microsoft, Cloudflare, ESET y CleanDNS participaron activamente junto a autoridades como Europol y el Departamento de Justicia de Estados Unidos.

Ilustración 1: Aviso de dominio confiscado, emitido por Microsoft

Fuente: Microsoft.com

Características del malware Lumma Stealer

Desde su aparición a finales del año 2022, Lumma Stealer ha destacado por su agresividad y eficacia. Se vende a través de foros clandestinos por precios que varían entre los 250 y los 1.000 dólares, dependiendo del nivel de servicio y características técnicas ofrecidas a los ciberdelincuentes. Es compatible con múltiples sistemas operativos, incluyendo Windows y macOS.

Los principales métodos de distribución de Lumma Stealer son:

- Correos electrónicos de phishing.

- Publicidad engañosa (malvertising).

- Comentarios maliciosos insertados en plataformas legítimas como GitHub.

- Sitios fraudulentos que utilizan tecnologías deepfake.

Impacto y resultados de la operación

Según cifras entregadas por Microsoft, se estima que entre marzo y mayo del año en curso, aproximadamente 394.000 dispositivos fueron comprometidos con este malware. Las acciones llevadas a cabo han interrumpido significativamente la capacidad operativa de los ciberdelincuentes, bloqueando la comunicación con servidores de comando y control utilizados para exfiltrar información robada.

Entre la información más comúnmente robada se encuentran:

- Credenciales de acceso (correos electrónicos, cuentas bancarias, plataformas empresariales).

- Información financiera (tarjetas de crédito y contraseñas).

- Historial de navegación.

- Frases semilla de billeteras de criptomonedas.

Ilustración 1: Aviso de dominio confiscado, emitido por Microsoft

Fuente: Microsoft.com

Los datos extraídos suelen ser comprimidos y enviados a servidores externos para su posterior comercialización en mercados clandestinos.

Recomendaciones de Mitigación

Acciones defensivas y recomendaciones

Ante esta amenaza persistente, expertos en seguridad recomiendan implementar las siguientes medidas de protección:

-

Desplegar reglas específicas para bloquear indicadores de compromiso (IOCs).

-

Separar y gestionar adecuadamente las cuentas privilegiadas de las cuentas normales.

-

Aplicar principios de mínimo privilegio y autenticación multifactor resistente a técnicas de phishing.

-

Monitorear continuamente comportamientos sospechosos y registros de acceso.

-

Aplicar controles estrictos sobre el software remoto y la instalación de aplicaciones.

Etiquetas Relacionadas

Fuentes

- https://www.microsoft.com/en-us/security/blog/2025/05/21/lumma-stealer-breaking-down-the-delivery-techniques-and-capabilities-of-a-prolific-infostealer/

- https://www.cybersecuritydive.com/news/microsoft-takedown-lumma-stealer/748727/

- https://www.darkreading.com/cybersecurity-operations/lumma-stealer-takedown-sprawling-operation