Operación ShadowWiper: Malware Avanzado Elimina Copias de Seguridad en Chile

Detectada nueva campaña de malware dirigida a eliminar copias de sombra (VSS) mediante PowerShell y WMI. Con técnicas evasivas y propagación lateral, representa alto riesgo para continuidad operacional. 77% de muestras analizadas muestran comportamientos de ransomware.

"ShadowWiper" es una amenaza persistente avanzada (APT) recientemente detectada, especializada en eliminar copias de seguridad (shadow copies) mediante técnicas avanzadas de administración de Windows (WMI) y comandos PowerShell. Su capacidad para detectar entornos virtualizados y de análisis forense la hace particularmente efectiva contra organizaciones empresariales, aumentando así la dificultad en la detección y respuesta temprana.

Las copias de sombra (Shadow Copies) en entornos Windows son copias instantáneas de archivos o volúmenes en un momento específico. Su función principal es permitir la recuperación rápida de datos, archivos eliminados accidentalmente o modificaciones no deseadas, actuando como un mecanismo de respaldo ante incidentes como ataques ransomware, corrupción de archivos o errores humanos.

En el ámbito empresarial, estas copias son especialmente relevantes porque constituyen una línea de defensa clave para garantizar la continuidad operativa y la rápida restauración tras incidentes de seguridad. Al eliminar estas copias, amenazas como ShadowWiper reducen significativamente la capacidad de una organización para responder y recuperarse rápidamente, aumentando la severidad y duración de los incidentes.

Uso de PowerShell y WMI en ciberataques

PowerShell es una herramienta potente, legítima y versátil que permite administrar sistemas Windows mediante comandos y scripts. Para los atacantes, PowerShell resulta atractivo debido a su ubicuidad en sistemas Windows, facilidad para automatizar procesos, y capacidad para ejecutar comandos complejos y operaciones de red de forma silenciosa. Esto facilita la evasión de soluciones antivirus tradicionales y complica la detección.

Procesos y comportamientos maliciosos

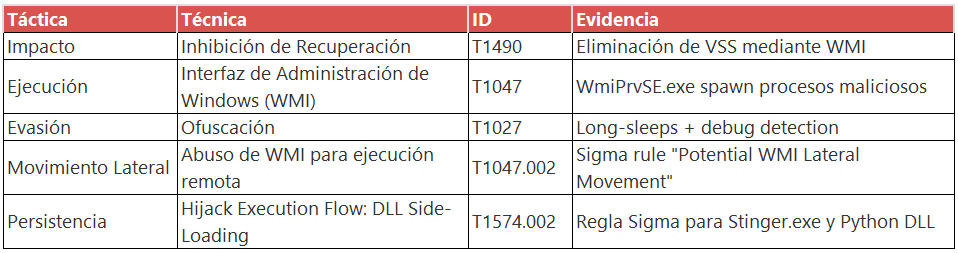

- WMI para eliminación de copias de seguridad: Usa comandos como

Get-WmiObject Win32_ShadowCopy | Remove-WmiObject, eliminando copias críticas que permiten la recuperación de datos. - Detección de entornos de depuración y virtualización: El malware detecta entornos virtuales mediante rutinas específicas ("detect-debug-environment") y técnicas de "long sleeps" para evadir análisis.

- Propagación lateral usando WMI: El malware utiliza WmiPrvSE para ejecutar scripts PowerShell, facilitando el movimiento lateral y control de múltiples sistemas comprometidos.

- Ejecución no interactiva de PowerShell: Ejecución encubierta de scripts maliciosos sin interacción del usuario, dificultando su detección temprana.

- Carga sospechosa de DLL: Carga DLLs legítimas en procesos no comunes (DLL Sideloading), lo que permite evadir soluciones antivirus tradicionales.

TTPs según MITRE ATT&CK

Dada la sofisticación y capacidad evasiva de ShadowWiper, se prevé que en Chile los sectores más vulnerables sean la banca, servicios financieros y administración pública. Las técnicas avanzadas de eliminación de copias de seguridad podrían dirigirse especialmente a organizaciones dependientes de alta disponibilidad de datos. El vector de infección predominante sería phishing dirigido con adjuntos ejecutables aparentemente legítimos.

Impacto Operacional

Este malware compromete irreversiblemente la capacidad de recuperación de datos al eliminar copias de sombra, combinado con capacidades de propagación lateral mediante WMI. En entornos chilenos con sistemas heredados, podría causar tiempos de inactividad prolongados (8+ horas) y pérdida de datos operacionales críticos, particularmente en sectores con backups no verificados.

Indicadores de Compromiso (IoCs)

f6a23a117c3c47a20fec8cbccc06ced2a4543e1f527bfbe00332874b253bac77

447dda29ad8d007089262be435cf9b127884193bdaaa7cfe4e04e751645c925f

4c130dfce360a886073880a8d77aedc11684baaf368da7841b1af19080c73190

c4e527663aa7c6ff41b00bf7c2aa877ca581e4f71aacee34a0d14914ca92e6da

b266a5b3b72e49633bee5a187b5bd761a6205c25695051a0fc461435dd0ac5ca

865930cd680f5196672ec552ee19693a9e2868709b0cdb71674ded1f04c85922

a3dd850d5c543003baaa5422ef084adff7e3b1691a11eed8c91235ba12be13bc

8bc8d6b518cc8f2c5e94cf21289a87b538d2ed59af331ae782e0f4783a70a5f8

efbb8a4b6d879fb0d28f6b480436010fe91ab2b4ecf416640ef54650c2fdfc60

Recomendaciones de Mitigación

- Habilitar y monitorear registros de PowerShell: Activar el registro detallado de comandos PowerShell y analizar patrones anómalos de ejecución no interactiva o scripts sospechosos.

- Implementar políticas restrictivas de ejecución de PowerShell: Limitar la ejecución de PowerShell solo a usuarios o procesos confiables mediante políticas de restricción de scripts.

- Supervisar el uso de WMI y procesos asociados: Identificar ejecuciones de WMI no autorizadas, especialmente las que eliminan shadow copies o inician procesos no usuales.

- Asegurar y respaldar copias de seguridad fuera del entorno productivo: Mantener copias de seguridad inmutables o fuera de línea para resistir la manipulación directa por malware.

- Detección de técnicas de evasión: Usar herramientas de EDR para detectar "long sleeps" y comportamientos que indican evasión de entornos de análisis.

- Controlar la carga lateral de DLL (DLL Sideloading): Reforzar integridad de archivos y monitorear cargas de DLL no autorizadas.